En la última publicación de esta serie , exploramos las principales estrategias que puede tomar para consolidar la infraestructura durante la integración de TI de fusiones y adquisiciones, ayudándole a ahorrar dinero y acelerar el tiempo de creación de valor para las aplicaciones que generan ingresos. En esta publicación, desglosaremos las consideraciones de seguridad de múltiples nubes para la integración de TI que abarca la infraestructura, las aplicaciones y el acceso del usuario final.

Es fundamental que la infraestructura, las aplicaciones y los dispositivos de usuario que está incorporando cumplan con sus requisitos de seguridad, para que pueda evitar vulnerabilidades que ralentizan el proceso de integración o crean riesgos innecesarios. Lo último que desea es una red con un actor de amenazas inactivo que se una a su organización y se mueva lateralmente hacia nuevos objetivos para el robo, la destrucción o el ransomware de datos.

Para manejar esta fase de integración de TI de fusiones y adquisiciones de manera eficiente, es útil comenzar con herramientas y servicios de seguridad que abarquen implementaciones de dispositivos heterogéneos y de múltiples nubes con consistencia. Los servicios VMware Cross-Cloud brindan este nivel de estandarización y abarcan cuentas de nube pública, centros de datos o nubes privadas, ubicaciones perimetrales y todos los dispositivos que se conectan a ellas.

Con coherencia en los entornos de nube y de usuario final, puede integrar nuevos activos más rápido y mantener una visibilidad integral de la actividad de amenazas durante todo el proceso de fusiones y adquisiciones.

Estrategias de fusiones y adquisiciones para la seguridad de varias nubes

En cada capa de integración de TI de fusiones y adquisiciones, existen tecnologías, políticas y procedimientos de seguridad que abordar, lo que presenta una fuente importante de fricción potencial. Mantener prácticas de seguridad separadas puede introducir nuevas brechas de seguridad y mayor complejidad, por lo que es fundamental planificar la coherencia en toda la organización combinada. Podemos agrupar el proceso de planificación en tres áreas de enfoque principales que pueden ayudarlo a lograr una seguridad y un gobierno coherentes en varias nubes:

- Seguridad de la infraestructura

- seguridad de la aplicación

- Seguridad del usuario final

Seguridad de la infraestructura: nubes públicas

Un primer paso práctico es evaluar la postura de seguridad de la infraestructura de nube pública de la empresa adquirida. Con una herramienta de seguridad de la configuración de la nube como VMware Aria Guardrails , puede auditar todos los recursos de la nube en busca de errores de configuración y vulnerabilidades que deben abordarse de inmediato. Esto establece un estado seguro para las cuentas en la nube que está adquiriendo. A partir de ahí, tiene un único punto de visibilidad y control de múltiples nubes para administrar la desviación de la configuración, el cumplimiento y los permisos.

Seguridad de Infraestructura: Redes en la Nube

A continuación, nos centraremos en las conexiones de red. Con VMware NSX , los puntos de entrada y salida de su infraestructura, junto con las conexiones laterales entre aplicaciones, pueden protegerse para evitar intrusiones y detectar la actividad de amenazas existente. NSX se puede implementar como software en estas ubicaciones, extendiendo de manera eficiente sus políticas de seguridad de red existentes a la nueva infraestructura. Si ya mapeó sus aplicaciones y sus dependencias con VMware Aria Operations for Networks , tiene las herramientas para visualizar patrones de flujo de tráfico y planificar la microsegmentación de su red.

VMware NSX Network Sandbox juega un papel crucial en el proceso de integración. Puede incorporar y probar la nueva red y las aplicaciones en un entorno de espacio aislado de inspección aislado que utiliza VMware Deep Content Inspection TM para simular un host completo (incluida la CPU, la memoria del sistema y todos los dispositivos) para el análisis de malware. NSX Sandbox observa continuamente todas las acciones que realiza un objeto malicioso. Si se detecta malware, NSX Sandbox interactúa con ese malware para provocar cada comportamiento malicioso, incluida la identificación de código inactivo y la documentación de todas las instrucciones de la CPU ejecutadas. Un análisis integral de amenazas y una visibilidad completa del comportamiento del malware, proporcionado por NSX Sandbox, son los primeros pasos críticos antes de incorporar una nueva red.

Como discutimos anteriormente en la publicación de integración de red , extender su red definida por software a una nueva infraestructura y usuarios finales establece conexiones de red seguras a través de su WAN, aplicando sus políticas de acceso en los puntos de presencia de VMware Secure Access Service Edge (SASE) a lo largo de la red. camino.

Seguridad de la aplicación

Las aplicaciones que adquiere con una arquitectura de microservicios se comunican de API a API y requieren un tipo diferente de seguridad de red llamado malla de servicio. Con V Mware Tanzu Service Mesh , puede cifrar la comunicación de la API, establecer una línea base de comportamiento normal y detectar anomalías en su tráfico. Esto garantiza que esté protegiendo sus aplicaciones modernas creadas en Kubernetes con los mismos principios que usa para proteger el resto de su infraestructura.

Las aplicaciones también pueden ser objeto de ataques a nivel del sistema operativo, como ransomware. VMware Carbon Black Cloud se puede implementar en sistemas operativos de aplicaciones, lo que brinda capacidades EDR y AV de próxima generación que le permiten prevenir, detectar y responder a las amenazas. Carbon Black Audit Remediation proporciona capacidades para inspeccionar los ajustes de configuración de cada aplicación a nivel de archivo, lo que permite realizar comparaciones, tomar decisiones sobre los estándares de la empresa y realizar un seguimiento del progreso de la resolución.

Seguridad del usuario final

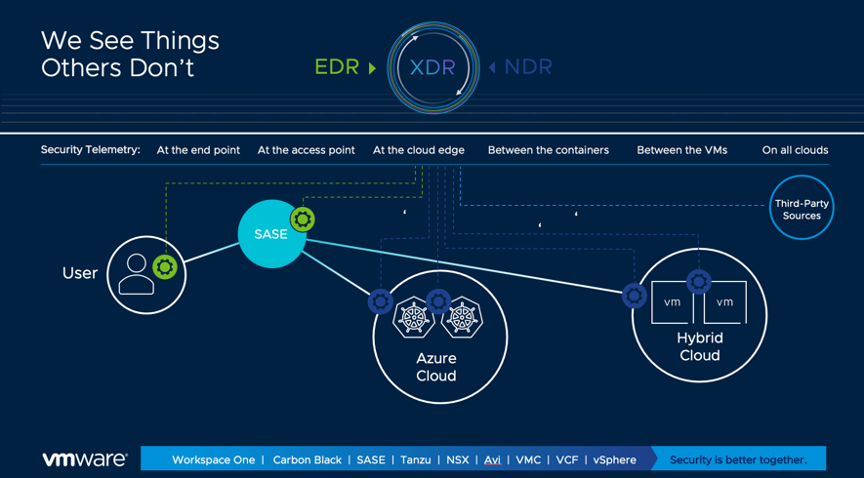

Desde VMware Carbon Black Cloud, también puede extender la seguridad consistente a sus dispositivos de usuario final, simplificando sus operaciones de seguridad a una única plataforma extendida de detección y respuesta a amenazas (XDR) .

Hay dos ventajas únicas para las tecnologías de VMware que hemos discutido aquí en el contexto de la integración de fusiones y adquisiciones. La primera es la consistencia. Todas estas tecnologías están diseñadas para extenderse a múltiples entornos de nube y cualquier dispositivo o ubicación de usuario final. El segundo es la amplitud de la visibilidad y la inteligencia de amenazas. Con una plataforma XDR que correlaciona datos de infraestructura, red, aplicaciones y usuarios finales, tiene el contexto más amplio para su equipo de operaciones de seguridad y, por lo tanto, la estrategia de menor riesgo para integrar una nueva organización.