Nube de protección cibernética

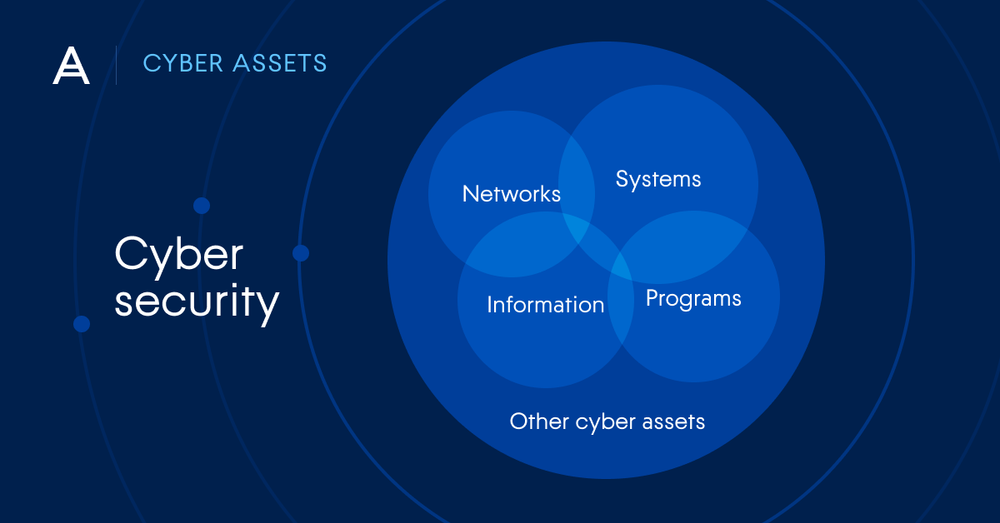

La seguridad cibernética es la práctica de defender sus redes, sistemas y aplicaciones de las amenazas cibernéticas.

Los datos y las operaciones digitales ya están en el centro de la mayoría de las organizaciones modernas, y esta tendencia solo está aumentando. Pero con esta dependencia de los sistemas computarizados viene una variedad de ciberamenazas. Estos riesgos pueden ser internos, con origen en los empleados y contratistas. Pueden ser externos, el resultado de la actividad de los ciberdelincuentes o incluso de sus propios clientes. Pueden ser actos deliberados de robo o interrupción de datos, o simplemente pueden ser causados por negligencia y error humano.

No importa dónde o por qué se origine una ciberamenaza, tiene el potencial de ser devastador para las empresas, sus empleados y sus clientes. Por eso es importante comprender las prácticas y tácticas de seguridad cibernética para defenderse de manera efectiva contra los peligros en el mundo digital.

La importancia de la ciberseguridad

Las organizaciones de hoy enfrentan desafíos críticos con respecto a la seguridad cibernética . La creación, el procesamiento y el almacenamiento de datos se realizan cada vez más en el perímetro, lo que aumenta la complejidad operativa y dificulta el seguimiento de los flujos de datos. Mientras tanto, el poder de cómputo cada vez mayor y la IA son ampliamente accesibles, lo que permite a los ciberdelincuentes apuntar a las empresas de manera más efectiva que nunca. Y estos delincuentes están muy motivados, impulsados por la perspectiva de recompensas multimillonarias de empresas que a menudo no pueden permitirse el lujo de no pagar la restauración de los servicios o la recuperación de datos perdidos.

Cualquier organización que utilice tecnología moderna debe enfrentarse al riesgo de las ciberamenazas . Tomar medidas para abordar este riesgo es crucial para la salud y la seguridad operativa de las empresas. Las filtraciones de datos y los ataques cibernéticos contra los servicios comerciales tienen el potencial de causar daños financieros y de reputación catastróficos, y el acceso no autorizado a PII ( Proteger datos confidenciales e información de identificación personal) puede tener un impacto severo en la vida de los empleados y clientes.

Diferentes tipos de ciberseguridad.

Si bien la seguridad cibernética a menudo involucra medidas de protección digital, como software antivirus y limitaciones de privilegios de usuario, también existen componentes físicos y fuera de línea que pueden ayudar a garantizar una protección completa contra una variedad de amenazas.

Algunos de los principales tipos de seguridad cibernética incluyen:

- Seguridad de aplicaciones : evitar que los datos y el código en el software de seguridad crítico para el negocio (tanto en uso como en desarrollo) sean robados o secuestrados, como con pruebas de penetración y encriptación

- Seguridad de la información : proteger los datos físicos y digitales del acceso y la manipulación no autorizados, tanto en el sitio como a través de sistemas remotos

- Seguridad de la infraestructura : garantizar que las estructuras e instalaciones en las que confía, como las redes eléctricas y los centros de datos, tengan control de acceso y estén protegidas contra daños físicos o interrupciones.

- Seguridad de la red : protección de las redes informáticas internas contra el acceso no autorizado, con herramientas como la gestión de acceso remoto y la autenticación de dos factores (2FA)

- Educación del usuario : enseñar a los empleados y clientes las mejores prácticas para reconocer y evitar amenazas cibernéticas, como malware y ataques de phishing.

Beneficios de la ciberseguridad

Al implementar la solución de ciberseguridad adecuada, una organización puede lograr los siguientes 11 beneficios:

- Proteja su negocio y su marca. Una filtración de datos puede poner de rodillas sus operaciones y dañar la reputación de su empresa.

- Mejore la continuidad del negocio al detener los ataques y eliminar el tiempo de inactividad.

- Proteja sus sistemas, redes y datos contra malware, ransomware y phishing, DDoS, inyección SQL y ataques de ingeniería social.

- Proteja los datos confidenciales y la información de identificación personal (PII) del acceso no autorizado, el robo y la fuga de datos.

- Cumplir con los requisitos de seguridad de las normas de cumplimiento , como el Reglamento general de protección de datos de la UE (GDPR), la Ley de privacidad del consumidor de California (CCPA), el Estándar de seguridad de datos de la industria de tarjetas de pago (PCI DSS), la Ley de portabilidad y responsabilidad de seguros médicos (HIPAA) y ISO 27001.

- Mantenga su sitio web en funcionamiento . Esto es especialmente importante para las empresas B-to-C que obtienen ingresos significativos de los sitios de comercio electrónico.

- Proteja la privacidad y la información confidencial de sus empleados.

- Gane la confianza de sus clientes, socios y proveedores demostrando su compromiso con la seguridad.

- Logre una productividad óptima eliminando el tiempo de inactividad no planificado y asegurando el mejor rendimiento posible del sistema.

- Elimine los costos asociados con una infracción , incluidos los costos de reparación y las posibles multas por cumplimiento.

- Recupérese más rápido cuando ocurre una filtración al obtener visibilidad de cómo ocurre una filtración de datos.

Automatización e implementación de ciberseguridad.

La automatización de la seguridad cibernética es una tendencia importante que está afectando el panorama de la seguridad. Los ciberdelincuentes están incorporando automatización e inteligencia artificial (IA) para escalar sus ataques, mientras que los principales proveedores de ciberseguridad están incorporando rápidamente automatización e inteligencia artificial en sus soluciones para mejorar la eficiencia y mejorar los tiempos de respuesta. La automatización de la seguridad cibernética elimina la necesidad de que su equipo de TI examine manualmente cada alerta para identificar, clasificar y actuar ante una amenaza porque la máquina puede ejecutar automáticamente acciones de seguridad (detección, investigación, análisis y reparación) sin intervención humana y hacer así que en cuestión de unos segundos.

El software de seguridad cibernética que automatiza una respuesta a una amenaza también elimina errores y garantiza que cada amenaza se detecte y actúe de inmediato. Con el volumen de alertas que llegan, los analistas de seguridad no tienen el tiempo ni los recursos para analizar manualmente cada amenaza, lo que hace imposible responder en tiempo real.

La automatización de la seguridad reduce el costo total de las violaciones de datos casi tres veces, pero solo el 40 % de las organizaciones la han implementado parcialmente y el 35 % de las organizaciones ni siquiera han comenzado a implementarla.

La automatización de la seguridad cibernética brinda ventajas a las organizaciones que buscan hacer más con menos recursos y reducir los tiempos de respuesta con capacidades automáticas de prevención de amenazas.

Retos de la ciberseguridad

A continuación, se describen los desafíos de ciberseguridad a los que se enfrenta una empresa, algunos de los cuales pueden abordarse mediante el uso de la solución de ciberseguridad adecuada. Otros desafíos están fuera del ámbito de la tecnología, pero es importante considerarlos y abordarlos cuando sea posible.

- Los ataques a la cadena de suministro de software van en aumento y si un ciberdelincuente invierte suficiente tiempo y dinero en un objetivo determinado, cualquier organización puede verse afectada.

- Las pandillas de malware ofrecen ransomware como servicio , lo que permite a los "distribuidores" infectar tantas computadoras como sea posible con correo no deseado, phishing, apropiación de cuentas, ataques de día cero y suplantación de identidad.

- El uso de la inteligencia artificial (IA) y la automatización aceleran el juego, ya que los ciberdelincuentes ahora usan tecnologías modernas para escalar sus ataques.

- El uso creciente de dispositivos de Internet de las cosas (IoT) significa que una empresa puede necesitar múltiples soluciones para asegurar y proteger diferentes dispositivos de IoT. La seguridad de los dispositivos IoT es todavía un mercado inmaduro.

- Los presupuestos limitados pueden impedir que las pequeñas y medianas empresas (PYMES) realicen una inversión en la solución de ciberseguridad adecuada.

- Las amenazas internas pueden detenerse con la solución de seguridad cibernética adecuada, pero las empresas deben ser diligentes cuando se trata de administrar empleados descontentos o que abandonan y que tienen acceso a datos confidenciales o PII ( proteger datos confidenciales e información de identificación personal) .

- Existe una brecha de talento en ciberseguridad en todo el mundo y no se espera que mejore. Solo en los EE. UU., hubo 7 956 341 expertos en ciberseguridad empleados desde abril de 2020 hasta marzo de 2021. Durante el mismo período, hubo 7 464 420 puestos vacantes.

- Muchas empresas no capacitan adecuadamente al personal de TI y a los usuarios en ciberseguridad . Los usuarios necesitan saber cómo son los ataques, qué hacer y qué no hacer. La capacitación continua para el personal de TI y los profesionales de la seguridad es igual de importante porque el panorama cambia rápidamente y los delincuentes introducen y perfeccionan constantemente nuevas técnicas de amenazas.

- Muchas organizaciones no están preparadas para un ataque . No han desarrollado (ni probado) planes de respuesta a incidentes ni capacitado a su personal de TI sobre cómo responder cuando ocurre una infracción. Con el aumento de los ataques a la cadena de suministro, tanto las organizaciones empresariales como las pymes corren un mayor riesgo que nunca.

- No implementar un enfoque de confianza cero pone en riesgo a una organización. Confianza cero significa que nunca confía en nada ni en nadie dentro o fuera de la red de forma predeterminada.

- Muchas PYMES sin darse cuenta configuran incorrectamente su servicio en la nube , lo que hace que su organización sea aún más vulnerable a los ataques. Las PYMES deben contratar a un proveedor de servicios administrados (MSP) para garantizar una configuración adecuada.

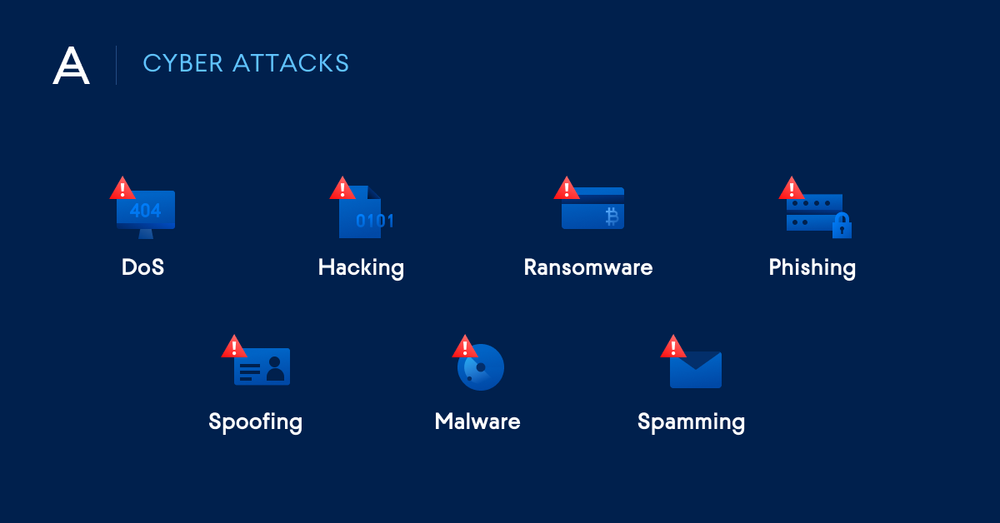

Ejemplos de amenazas de seguridad cibernética

Hay muchos tipos de amenazas cibernéticas: actos maliciosos que amenazan con dañar o robar datos, o interrumpir las cargas de trabajo y los servicios. Independientemente del tipo o el origen, las amenazas cibernéticas son un peligro grave para la salud y las operaciones comerciales. Algunas de las variaciones más comunes incluyen:

Malware

El malware, abreviatura de "software malicioso", es una aplicación que tiene como objetivo causar daños a los sistemas, robar datos, obtener acceso no autorizado a las redes o causar estragos de otra manera. La infección por malware es el tipo más común de ciberamenaza. Si bien a menudo se emplea para obtener ganancias financieras, los estados-nación también usan el malware como arma, como una forma de protesta de los hacktivistas o para probar la postura de seguridad de un sistema.

Malware es un término colectivo y se refiere a varios tipos de variantes de software malicioso, que incluyen:

- Virus : la forma más común de malware. Al igual que su homónimo biológico, los virus se adhieren a archivos limpios, se replican y se propagan a otros archivos. Pueden eliminar archivos, forzar reinicios, unir máquinas a una red de bots o permitir el acceso remoto de puerta trasera a sistemas infectados.

- Gusanos : similares a los virus, pero sin la necesidad de un archivo host. Los gusanos infectan los sistemas directamente y residen en la memoria, donde se autorreplican y se propagan a otros sistemas de la red.

- Puertas traseras : un método sigiloso para eludir la autenticación o el cifrado normales. Los atacantes utilizan las puertas traseras para proteger el acceso remoto a los sistemas infectados o para obtener acceso no autorizado a información privilegiada. Si bien muchas puertas traseras son estrictamente maliciosas, se pueden incorporar variantes deliberadas en el hardware o en los sistemas operativos para fines legítimos, como restaurar el acceso a un usuario que ha olvidado su contraseña.

- Troyanos : llamado así por el famoso caballo de madera de la historia de la guerra de Troya. Los troyanos pueden disfrazarse de aplicaciones legítimas o simplemente esconderse dentro de una. Abren discretamente puertas traseras para dar a los atacantes un fácil acceso a los sistemas infectados, lo que a menudo permite la carga de otro malware.

Secuestro de datos

El ransomware también es una forma de malware, aunque merece una atención especial debido a su ubicuidad. Originalmente, el ransomware se diseñó para cifrar datos y bloquear a las víctimas fuera de sus sistemas, es decir, hasta que pagaran un rescate a sus atacantes para restaurar el acceso. Las variantes modernas de ransomware tienden a llevar esto un paso más allá, ya que los atacantes extraen copias de los datos de la víctima y amenazan con divulgarlos públicamente si no se cumplen sus demandas. Esto generalmente aumenta considerablemente la presión sobre las víctimas, ya que los datos robados a menudo contienen información de identificación personal (PII) de clientes y empleados, detalles financieros confidenciales o secretos comerciales.

Las campañas de distribución de ransomware a menudo se basan en técnicas de ingeniería social como el phishing, engañando a los usuarios para que descarguen un cuentagotas que recupera e instala la carga útil. Las variantes de ransomware más agresivas , como NotPetya, aprovechan las brechas en la seguridad para infectar sistemas sin necesidad de trucos.

Una vez en el sistema, el ransomware encuentra todos los archivos de un tipo específico localmente y en toda la red, los cifra y, a menudo, los roba. Luego, los archivos originales, los puntos de recuperación y las copias de seguridad se eliminan para evitar que los usuarios restauren el sistema por su cuenta. El ransomware generalmente cambia la extensión del archivo (por ejemplo, myFile.doc.encrypted) y agrega un archivo de "ayuda", que explica cómo las víctimas pueden pagar para recuperar sus datos.

Suplantación de identidad

El phishing es una técnica de ataque común y una forma de ingeniería social: la estrategia de manipular a las personas para que realicen acciones inseguras o divulguen información confidencial.

En las campañas de phishing, los atacantes usan comunicaciones engañosas (correo electrónico, mensajes instantáneos, SMS y sitios web) para hacerse pasar por una persona u organización confiable, como una empresa legítima o una institución gubernamental. Aprovechando la confianza de los usuarios, los atacantes los engañan para que hagan clic en enlaces maliciosos, descarguen archivos adjuntos cargados de malware o revelen información personal confidencial.

Un enfoque más centrado es el "spear phishing", en el que los atacantes se dirigen a una persona específica, o a un pequeño grupo de personas, como empleados con un rol específico en una empresa específica. Estas amenazas cibernéticas generalmente se adaptan a su objetivo en función del conocimiento interno o la información disponible en la web (por ejemplo, a través de las redes sociales). Por ejemplo, un ataque puede dirigirse directamente a la víctima y disfrazarse como un correo electrónico de su gerente directo o del departamento de TI de su empresa. Aunque su creación requiere un esfuerzo adicional, los ataques de spear phishing tienden a ser bastante convincentes y es más probable que tengan éxito.

Ataques distribuidos de denegación de servicio (DDoS)

Los ataques distribuidos de denegación de servicio se dirigen a servidores, servicios o redes para interrumpir el flujo de tráfico e impedir que los usuarios accedan a estos recursos. Los ataques DDoS suelen tener la intención de causar daños financieros o de reputación a una organización u organismo gubernamental.

Dichos ataques cibernéticos a menudo usan grandes redes de sistemas infectados con malware, tanto computadoras como dispositivos IoT, que el atacante controla. Los dispositivos individuales en estas redes de seguridad se denominan comúnmente "bots" (o "zombis"), y una colección de ellos se conoce como "botnet".

Los atacantes usan estas botnets contra servidores o redes, haciendo que cada bot envíe solicitudes repetidas a la dirección IP del objetivo. En última instancia, esto hace que el servidor o la seguridad de la red se sobrecarguen y no estén disponibles para el tráfico normal. La remediación suele ser difícil, ya que los bots son dispositivos de Internet legítimos, lo que dificulta separar a los atacantes de los usuarios inocuos.

Inyección SQL (SQLI)

El lenguaje de consulta estructurado (SQL) es un lenguaje estándar para construir y manipular bases de datos, a menudo utilizado en la web y otros servidores. Los ataques de inyección SQL insertan código SQL malicioso en un servidor, manipulándolo para mostrar información de la base de datos a la que el atacante no debería estar autorizado a acceder. Esta información puede incluir datos corporativos confidenciales, credenciales de usuario y PII ( proteger datos confidenciales e información de identificación personal) de empleados y clientes .

Si bien la inyección de SQL se puede utilizar para atacar cualquier base de datos basada en SQL, estas técnicas se dirigen principalmente a sitios web. Un actor malicioso podría llevar a cabo un ataque simplemente enviando un comando SQL en el cuadro de búsqueda de un sitio web vulnerable, recuperando potencialmente todas las cuentas de usuario de la aplicación web.

Ingeniería social

La ingeniería social es la práctica de engañar a una persona (en persona, por teléfono o en línea) para que haga algo que la haga vulnerable a nuevos ataques. En el mundo digital, es más fácil engañar a las personas para que caigan en trampas en línea que en la vida real, lo que hace que la ingeniería social en línea sea una práctica frecuente y peligrosa.

La ingeniería social se aprovecha de las emociones de las personas para obligarlas a hacer algo para que un delincuente pueda obtener acceso físico a oficinas y edificios privados y/o acceso en línea a los sistemas de una empresa. Estas son algunas técnicas comunes de ingeniería social que utilizan estos delincuentes para engañar a las personas, obtener información para lanzar más ataques, extorsionar credenciales y/o robar datos o dinero.

¿Cómo gestionar la ciberseguridad?

Las amenazas cibernéticas, entonces, son uno de los mayores problemas que enfrentan las empresas y las personas por igual. Y la seguridad cibernética se ocupa de defender redes, sistemas y aplicaciones contra estas amenazas. Pero es importante tener en cuenta que la seguridad cibernética no es lo mismo que la protección de datos .

Los datos son ahora el recurso más valioso del mundo. Es el núcleo de las operaciones comerciales y los volúmenes de datos que necesitan protección están creciendo a un ritmo explosivo. La seguridad cibernética ayuda a proteger los sistemas que hacen posible generar, administrar, almacenar y transferir datos. No aborda los datos en sí: copias de seguridad, autenticación, enmascaramiento o borrado. Si los datos se cifran, modifican o eliminan, una solución de seguridad cibernética independiente no puede hacer mucho para ayudarlo a restaurarlos de manera oportuna.

Por eso, Acronis recomienda soluciones creadas con protección cibernética, un enfoque integrado que combina la seguridad cibernética con la protección de datos, como fuerza motriz:

- Acronis Cyber Protect Cloud : una plataforma que permite a los proveedores de servicios brindar protección cibernética de una manera fácil, eficiente y segura. Con una solución, los usuarios obtienen acceso a copias de seguridad en la nube , recuperación ante desastres en la nube , protección contra ransomware , sincronización y uso compartido de archivos, y servicios de firma electrónica y notarización de archivos basados en blockchain, todo administrado desde una única consola.

- Acronis Cyber Protect : una solución única que integra la copia de seguridad con la gestión de protección y antimalware basada en IA de última generación. La integración de múltiples tecnologías de protección no solo aumenta la confiabilidad, sino que también reduce el tiempo necesario para aprender, implementar y mantener nuevas capacidades. Con Acronis Cyber Protect, los usuarios disfrutan de una protección cibernética completa contra las amenazas modernas.

- Acronis True Image : la única solución personal que brinda protección cibernética fácil, eficiente y segura a través de una integración única de respaldo confiable y tecnologías antimalware de vanguardia, que protegen los datos contra todas las amenazas modernas. Reduzca la complejidad y el costo de proteger los datos, para que nunca tenga que preocuparse por las interrupciones en su vida digital.

El panorama de las ciberamenazas es amplio y está en constante evolución. Las soluciones independientes de seguridad cibernética y protección de datos son útiles para proteger las cargas de trabajo, pero dejan brechas en sus defensas. Es necesario un enfoque de varias capas que incorpore la última tecnología de seguridad cibernética junto con la seguridad y la autenticación de datos para brindar una protección confiable para las cargas de trabajo modernas en múltiples dominios.